ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ В КУЛЬТУРЕ И ОБРАЗОВАНИИ. МЕНЯЕВ М.Ф. РИСКИ И УГРОЗЫ ДЛЯ БИБЛИОТЕКИ ПРИ ИСПОЛЬЗОВАНИИ ЦИФРОВЫХ И СЕТЕВЫХ ТЕХНОЛОГИЙ

Применение методов и технологий цифровых и сетевых технологий в библиотеке во многом определяет специфика среды, которую они используют. Это касается не только аппаратных, сетевых и программных средств, но и обеспечения правовых функций использования интеллектуальной собственности при организации цифрового взаимодействия читателей и библиотеки [1].

Информация в цифровой экономике представляет собой не только важнейший ресурс организации, но и актив, который может стать источником дополнительных доходов, и потому она может статью целью кибер-преступников (хакеров) [2].

Потери, связанные с хранением, обработкой и передачей информации приводят к дополнительным расходам, к которым относят: затраты на восстановление цифрового ресурса; расследование инцидентов в области защиты информации; нанесение ущерба бренду организации; потери, вызванные нарушением связи с партнёрами и читателями и др.

Однако неизмеримо большие потери связаны с дестабилизацией цифрового экономического пространства библиотеки или его уничтожением хакерами. Нарушение работы инфраструктуры библиотеки может быть реализовано вследствие получения злоумышленником полного контроля над доменом и сетевым оборудованием. Для этого внешний нарушитель использует уязвимости в цифровом пространстве организации.

Для обеспечения защищённости цифровой экономики в цифровых системах библиотеки следует применять методы и технологии информационной защиты (кибербезопасности) [3].

Понятие информационной безопасности (защиты информации) в цифровой технологии определяют как совокупность мероприятий для защиты от угроз данных, коммуникаций и транзакций между распределёнными компонентами информационной системы.

Защита информации направлена на предотвращение угрозы проникновения и воздействия вредоносного содержимого как на ресурсы, так и на технологии организации.

Угроза в цифровой системе определяет потенциальную возможность нарушить безопасность информационного ресурса организации. Попытка реализации угрозы называют атакой, а предпринимающего такую попытку, определяют как «злоумышленник». Потенциальных злоумышленников характеризуют как «Источники угрозы» [4].

Атаки могут быть предприняты в различных направлениях и иметь различные цели, однако, их нередко предпринимают с целью дестабилизации работы организации или нарушения социальной обстановки в обществе.

Возможные угрозы в цифровой технологии обычно направлены на точки доступа к информационным ресурсам, которые определяют как уязвимые места защиты.

Промежуток времени от момента, когда появляется возможность использовать уязвимое место в защите цифровой платформы, и до момента, когда это место будет ликвидировано, называют окном опасности.

Для большинства уязвимых мест в системе защиты окно опасности существует достаточно долго (от нескольких дней, иногда - недель). За это время необходимо использовать соответствующие инструменты для их устранения и установки необходимых «заплат».

Угрозы различают на временные и постоянные. Постоянные угрозы, как правило, связаны с использованием внешних ресурсов (например, информация, электричество, тепло, водоснабжение и др.), в временные ограничены временными рамками или достижением результата в определенные моменты.

Значимость цифрового ресурса в современном мире постоянно расширяет сферу различных угроз, например, похищение с помощью шпионских программ логинов и паролей, подбор паролей по словарю, похищение паролей с помощью вредоносных программ, копирование номеров банковских карт, вымогательство и др. В качестве объектов похищения может служить информация, которую можно разделить на следующие уровни:

- - Персонал (личности) – фотографии, контакты, личные данные и т.д.;

- - Предприятия (организации) – информация о клиентах, партнёрах, продуктах, материалах и т.п.;

- - Региональные образования – данные о населении, предприятиях, планах, показателях и т.п.

Для кражи объектов каждого из уровней злоумышленники используют соответствующие методы и ошибки при коммуникации пользователей цифровых сетей, учитывая менталитет соответствующих организационных объектов и населения.

Классификация угроз в цифровой технологии

Источники угроз в системе информационной безопасности в цифровой технологии можно классифицировать по следующим критериям:

- - по направленности воздействия: доступность, целостность и конфиденциальность информации;

- - по компонентам информационного ресурса, на которые эти угрозы нацелены: данные, программы, аппаратура, и т.п.;

- - по способу осуществления: случайные или преднамеренные действия, природного или техногенного характера;

- - по расположению источника угроз: внутри или вне системы информационного управления;

- - по состоянию объектов организации: небрежность персонала, отказ информационной системы, недостаточная организационная культура сотрудников предприятия и др.

Сотрудники организации – самое слабое звено в системе безопасности. Наиболее частыми и наиболее опасными (до 65% потерь) источниками угроз становятся ошибки персонала, пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные ресурсы организации [5].

Количество инцидентов информационной безопасности, связанных с использованием цифровой технологии во многом определяет число источников угроз, основными среди которых служат:

- - Электронная почта и Веб-сервис – одни из основных способов доставки заражённого содержимого;

- - Программы, находящиеся в Интернете, автоматические выполняющие какие-либо действия на компьютерах вместо людей (Боты и их перенастраиваемые формы);

- - Рекламный траффик, в том числе спам и рекламные сообщения, демонстрируемые пользователям при просмотре веб-контента;

- - Траффик социальных сетей и видео-сервисов;

- - Мобильные устройства (смартфоны и планшеты);

- - Организация резервного копирования;

- - Превышения уровня привилегий читателями библиотеки;

- - Уровень компетенций ответственного персонала и его численность и др.

Кибератаки на информационный ресурс библиотеки

Одним из способов проведения атак на информационный ресурс библиотеки (кибер-атака) служит внедрение в атакуемые системы через уязвимости вредоносного программного обеспечения (ВПО).

В мире каждый день появляется большое количество новых видов ВПО, которые имеют ограниченную длительность своего существования ВПО «нулевого дня» и более сложные ВПО, однако более 90% взломов совершают с использованием традиционных уязвимостей [6].

Массовая вредоносная активность использует также атаки без применения ВПО, пытаясь остаться на долго незамеченными во внутренних сетях компании (non-malware атака). Подобные атаки позволяют контролировать компьютеры без загрузки каких-либо файлов и использовать доверенные собственные средства операционной системы или использовать запущенные приложения (например, офисные или веб-браузеры) для компрометации сети.

Особое место в ВПО занимают программы-вымогатели, которые одновременно заражают сотни и даже тысячи компьютеров одновременно.

Выделяют следующие особенности вредоносного программного обеспечения: вредоносная функция; способ распространения; внешнее представление.

Спектр вредоносных функций неограничен, они предназначены чаще всего для получения контроля над атакуемой системой, агрессивного потребления информационных ресурсов предприятия, изменения или разрушения программного обеспечения и базы данных и др.

Способ распространения вредоносного содержимого определяет объект, на который ориентирована атака. Здесь и использование трудностей в организации различных мероприятий бизнеса, и взлом доверенного информационного ресурса, и проникновение с использованием сайтов партнёров по бизнесу и др.

Внешнее представление вредоносной программы также определяет жертва кибер-атаки. Это могут быть и игры, и нелицензионные программы, и интересные сайты, позволяющие копировать необычную информацию и т.п. Форму представления вируса преступник подстраивает под интересы «жертвы».

Механизмы распространения вредоносного программного обеспечения

По механизму распространения ВПО различают на «вирусы», «черви» и «боты» [7].

Под вирусом программного обеспечения понимают программный код, обладающий способностью к распространению путём внедрения в другие программы. Разновидность программного может вызвать нестандартное поведение цифровой платформы и он долго может оставаться незамеченным.

Другая разновидность вирусов получила название «Эксплойт». Она начинает вредоносную активность, используя разрешённые приложения (например .pdf – программы и файлы), которые позволяют скачивание вредоносной программы, а затем выполняют кражу данных, шифрование дисков, уничтожение данных и др.

Понятие «червь» определяет программный код (программу), способный самостоятельно, вызывать распространение своих копий а среде программного обеспечения и их выполнение (для активизации такого кода требуется запуск заражённой программы). Программы-черви ориентированы в первую очередь на распространение по сети.

Бот представляет собой программу, автоматически выполняющую определённые действия в цифровой информационной среде, чаще всего в Интернете. Существенная часть атак связана с применение программ ботов, которые остаются в спящем состоянии до момента удалённой активации по предопределённому действию компьютера-«жертвы» или до определённого момента времени.

Программы-вирусы распространяются локально в пределах узла корпоративной сети, используя пересылку заражённого файла. Распространение ВПО может вызвать агрессивное потребление информационных и материальных ресурсов, что может привести к выходу из строя не только программы, но и аппаратное обеспечение.

Вредоносный код, который по своим характеристикам выглядит как полезная программа, называют троянским. Обычная программа, поражённая троянским вирусом, становится источником вируса. Одновременно она может стать подобием «зомби», а хакеры, используя несколько сотен, а то и десятки тысяч таких «зомби», вызывают сбой в работе цифровой платформы. Нередко троянские программы распространяют злонамеренно, используя привлекательную программную упаковку.

Для ликвидации вредоносной программы следует обновлять базы данных с помощью антивирусных программ, что определяют как «закрытие окна опасности».

Угроза целостности информационного ресурса, как правило, исходит от сотрудников организаций, знакомых с режимом работы и мерами защиты. Она связана нередко с кражами и подлогами. Для ликвидации этой угрозы системы защиты цифровой платформы регистрируют каждое обращение к информационным ресурсом со стороны персонала организации [3].

Различают статическую и динамическую целостность программного и информационного обеспечений. С целью нарушения статической целостности злоумышленник может ввести неверные оперативные исходные данные или удалить важную информацию, что особенно опасно для систем управления технологическими процессами и для Интернета вещей (IoT), которые также начнут использовать в библиотеках.

Угрозы целостности информационного ресурса

Угрозами динамической целостности служат нарушения процесса прохождения транзакций, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений. Такие действия в сетевой среде называют активным прослушиванием.

Различают следующие основные способы доставки вредоносного содержимого внутрь защищённого периметра информационной системы: социальные мероприятия, использование доверенного ресурса, проникновение с использованием сайтов партнёров, фишинговые письма, посредством программного обеспечения.

При использовании планируемого социального мероприятия злоумышленник на веб-сайте организатора находит информацию о проводимом мероприятии и его участниках. Во время мероприятия злоумышленник по телефону он просит выслать ему по соответствующей ссылке от него материалы мероприятия. Организаторы мероприятия, не подозревая атаки, открывают ссылку и посылают на вымышленный адрес злоумышленника соответствующий материал. В ранее открытой ссылке содержится вредоносное ПО, которое автоматически будет загружено на сервер организатора мероприятия.

Проникновение с использованием доверенных ресурсов предполагает использование интересных для предприятия цифровых продуктов. При этом эти цифровые ресурсы предварительно были заражены злоумышленником, поэтому ссылки на эти ресурсы, отправленные другим сотрудникам компании, да и сама жертва автоматически загружает себе вредоносное содержимое при работе с ресурсом [5].

Использование веб-сайтов партнёров для заражения сайта компании предполагает поиск веб-сайтов, тех партнёров предприятия, которые недостаточно защищены. Злоумышленник заражает веб-сайт партнёра и загружает вредоносное содержимое в один из документов, направляемый партнёром по используемой технологии в компанию. После получения легитимного письма и работы с ним станция сотрудника компании заражена.

Фишинговые письма, (spear-phishing) используют следующую ситуацию: злоумышленник посылает файл, с распространённым именем и имеющий известное расширение (например, pdf) и просит сохранить его на рабочем столе, нажав кнопку «Разрешить редактирование» . Это действие адресата и запускает вирус.

Проникновение вируса с помощью программного обеспечения может проходить в процессе скачивания дистрибутива ПО, как правило не с веб-сайта производителя, а с альтернативного ресурса. Такое ПО может содержать фрагмент вредоносного содержимого, который инфицирует объект.

Атаки на смартфоны связаны с уязвимостями в их операционной сети (например, OC Android), что связано с передачей во вне излишней информации, позволяя проводить с устройством различные операции без ведома пользователя.

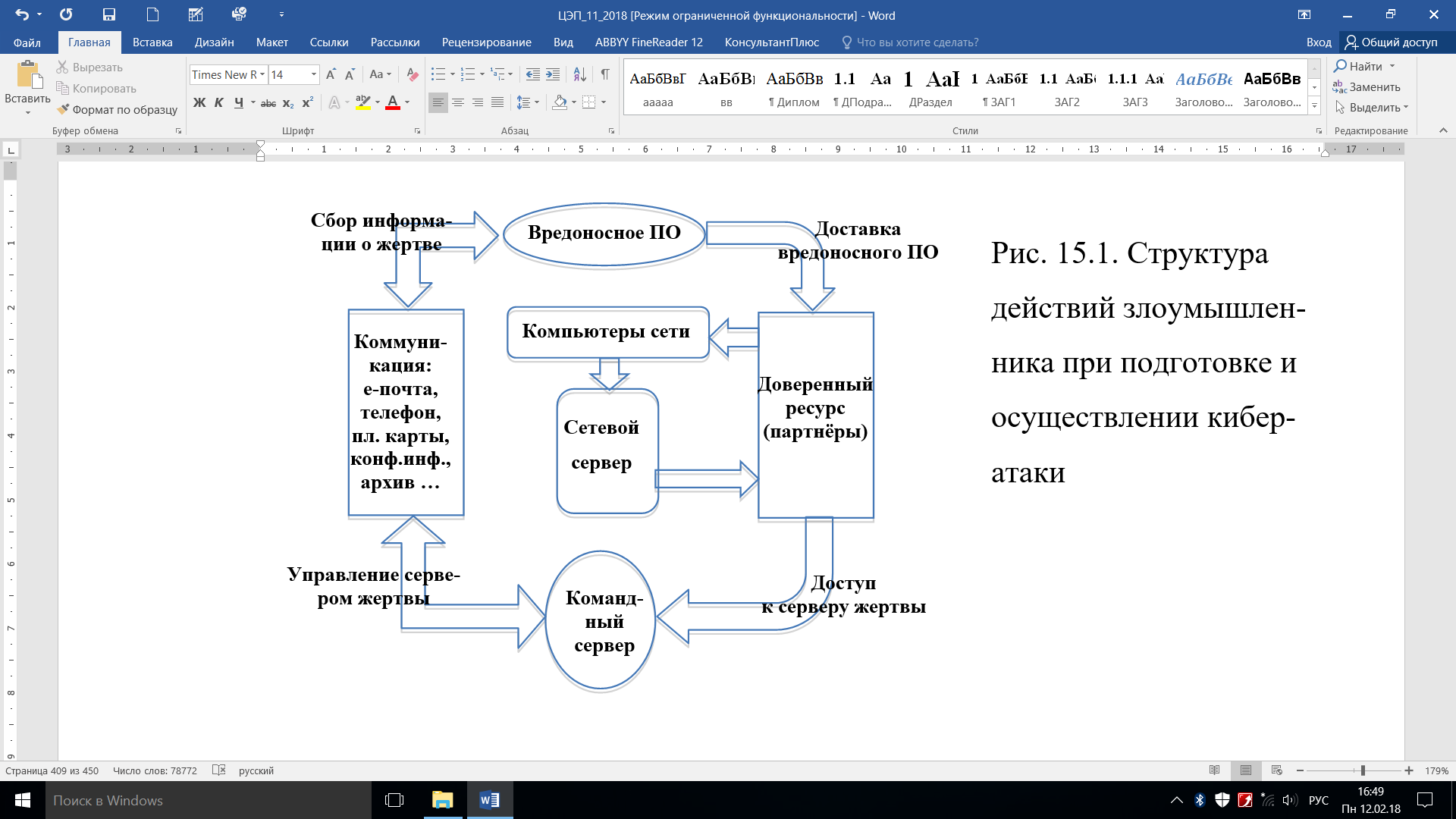

Рис. 1. Структура действий злоумышленника при подготовке и осуществлении кибер-атаки

Такие атаки могут иметь следующую структуру: злоумышленник взламывает сеть (например WiFi), к которой подключён пользователь, затем прослушивает трафик и идентифицирует установленные на устройстве приложения. После этого он запускает целевую атаку, используя выявленную уязвимость и осуществляет перекачку необходимых данных, например логины/пароли, данные о финансах и их движении и др.

Последовательность действий злоумышленника при проникновении и эксплуатации вредоносного содержимого ПО можно представить в виде модели, представленной на рисунке. Действия злоумышленника можно показать в виде следующей последовательности действий: доставка вредоносного содержимого, хранение зашифрованного файлах, получение адреса командного сервера, передача информации о компьютере «жертвы», шифрование собранной информации, обход программ и устройств защиты, получение доступа к периметру защиты, поиск доступа в соседние доступные системы и передача собранной информации в командный центр. Каждый этап содержит следующие операции [8]:

- - Доставка вредоносного содержимого:

- Вредоносные вложения в электронную почту,

- Вредоносное содержимое файлов (.doc, pdf),

- Вредоносное содержимое исполняемых файлов (.exe, .scr),

- Вредоносное содержимое архивных файлов (.rar),

- Страница с приглашением с заранее заражённым сайтом,

- Интеграция вредоносного кода в Java-коде.

- - Хранение зашифрованного файла в машине «жертвы» в виде зашифрованного файла;

- - Инициация ботом соединения во вне с целью получения адреса командного сервера (CnC server), соединение с IP-адресом доверенного ресурса, что позволяет обойти средства блокировки ботов (black list). На инфицированную станцию передают в кодированном виде адрес командного сервера. Инфицированная станция выполняет обращение на командный сервер, включаясь в инфицированную бот сеть и передавая управление злоумышленникам;

- - Передача информации о компьютере «жертвы»: имя страницы, локальный IP-адрес, домен, дату и время, версию почтового клиента, версию ОС, регистрацию всех нажатий, снимки с экрана, данные из адресной почтовой книги;

- - Шифрование собранной информации;

- - Обход программ и устройств защиты (брандмауэра или песочницы). Для этого выполняется функция 999999990 раз, после завершения которой она запускается ещё раз, сравнивая текущие значения с предыдущими. В случае их совпадения функция закрывает процесс вредоносного содержимого без его выполнения;

- - Получение доступа к периметру защиты организации с помощью общеситемных команд DOS, например, dir C:\Program File;

- - Поиск доступа в соседние доступные системы;

- - Собранную информацию помещают в архивный файл и передают на командный центр.

Для уменьшения информационных рисков и угроз при использовании цифровых методов и технологий необходимо в библиотеке необходимо реализовать комплекс организационных и технологических мероприятий направленных на защиту информационного ресурса, которые определяют возможные действия персонала библиотеки и читателей, препятствующие несанкционированному доступу к информации, её искажению или уничтожению, от физического или программного воздействия, вызывающего дестабилизацию технологических процессов и системы управления деятельностью организации [8].

Защита информации должна предотвращать угрозы проникновения и воздействия вредоносного содержимого, как на информационные ресурсы, так и на цифровые технологии библиотеки.

Список источников

- 1. Меняев М.Ф. Цифровая экономика – новая форма организации общества //Электронный научный журнал «Культура: теория и практика» 2019. Выпуск 1 (28), http://theoryofculture.ru/issues/102/

- 2. Малюк, А.А. Защита информации в информационном обществе: Учебное пособие для вузов / А.А. Малюк. - М.: ГЛТ, 2015. - 230 c.

- 3. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c.

- 4. Мельников, В. П. Информационная безопасность / В.П. Мельников, С.А. Клейменов, А.М. Петраков. - М.: Academia, 2017. - 336 c.

- 5. Партыка, Т. Л. Информационная безопасность / Т.Л. Партыка, И.И. Попов. - М.: Форум, Инфра-М, 2016. - 368 c.

- 6. Степанов, Е.А. Информационная безопасность и защита информации. Учебное пособие / Е.А. Степанов, И.К. Корнеев. - М.: ИНФРА-М, 2017. - 304 c.

- 7. Меняев М.Ф. Информационный менеджмент: учебник. / М.Ф. Меняев. – Москва: Издательство МГТУ им. Н.Э. Баумана, 2017. – 301 с.

- 8. Шаньгин, В. Ф. Информационная безопасность компьютерных систем и сетей / В.Ф. Шаньгин. - М.: Форум, Инфра-М, 2017. - 416 c.

Сведения об авторе

Меняев Михаил Фёдорович, доктор педагогических наук, Московский государственный технический университет им. Н.Э.Баумана

мероприятия, информационная культура, ОС

мероприятия, информационная культура, ОС

26.06.2020, 1336 просмотров.